在传统式的 UNIX 系统中,DAC 保障措施包含文档浏览方式和访问控制目录;而 MAC 则给予进程操纵和服务器防火墙等。

TrustedBSD方案把主要的FreeBSD公布版与合乎信息科技安全风险评估规范(ITSEC)的值得信赖的安全防护部件融合在了一起。这种部件带来了保证这一实际操作系统安全性运转的很多的差异的模块。

这种专用工具包含集中化的现行政策管理方法、部件和实行(包含核心模块和作用启用)的深层次财务审计、对系统的差异地区推行强制访问控制和来源于文档系统和核心資源的访问控制名册等。但是,这种专用工具也有其他的作用。例如更细致的访问控制、更强有力的汇报和控制作用及其为运作各种各样服务项目带来的更可靠的自然环境。

Unix(包含Linux)从业人员都了解,随意一个本地用户在登录系统以后,都能够查询系统中早已登录有什么客户,及其她们已经开展哪些实际操作。除此之外,现阶段所有的消费者的进程还可以很轻松愉快的被查询。这种数据被合理合法应用自然没有什么问题,可是一旦被网络黑客获得,那将留有非常大的安全风险,她们可以立刻寻找提高管理权限的方式。

但当你的系统中布署了Mandatory Access Control (MAC) Framework——TrustedBSD的强制性访问控制管理体系以后,状况就不一样了。

TrustedBSD MAC 架构为大部分的访问控制模块给予基本上设备,容许他们以核心模块的方式灵便地拓展系统中执行的安全设置。 假如系统中与此同时载入了好几个对策,MAC 架构将承担将每个对策的受权結果以一种(某种意义上)更有意义的方法组成,产生***的管理决策。

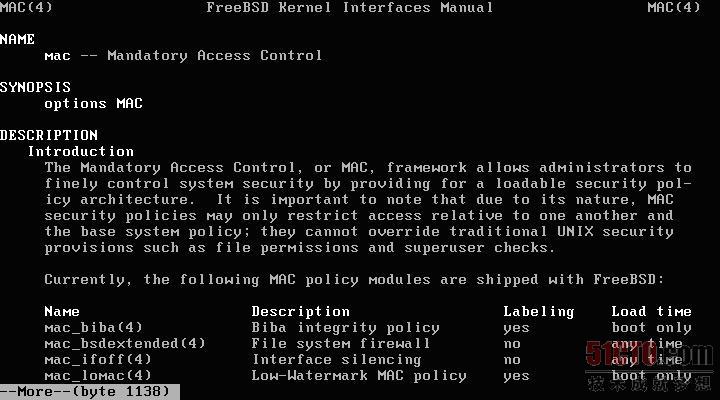

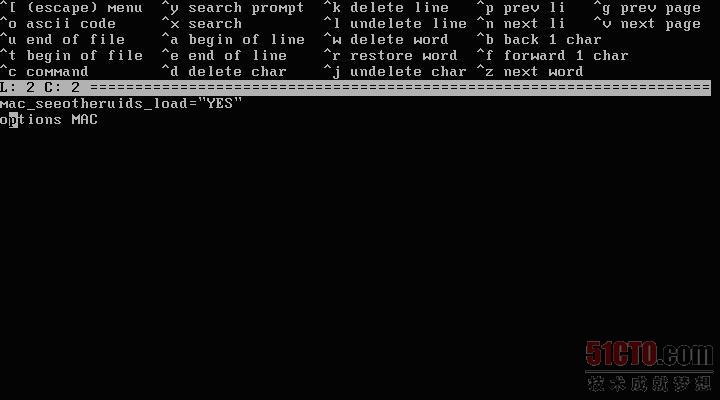

下边我们在FreeBSD7.0上做一个演试,将MAC强制性访问控制引进系统以前,应当保证大家的系统核心中有相对的适用。如果是默认设置安裝的系统,必须在核心环境变量中加上一行:

options MAC

再次编译程序核心以后就OK了。

实行man 4 mac 指令,能够看见各种各样MAC模块。如图1所示。

这儿既可以挑选某领域做对于操纵的模块,又可以挑选总体操纵的一些模块,很便捷。

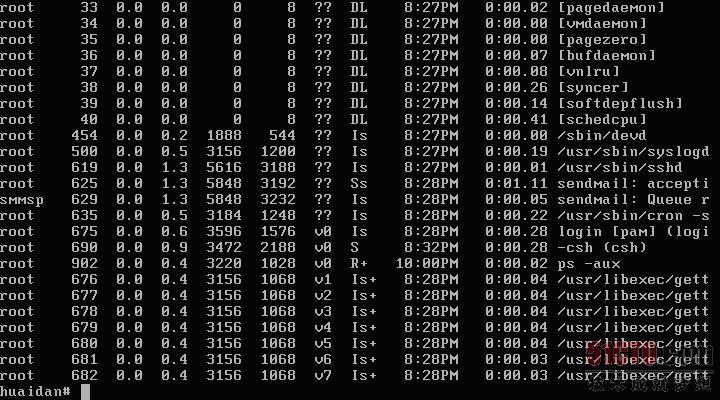

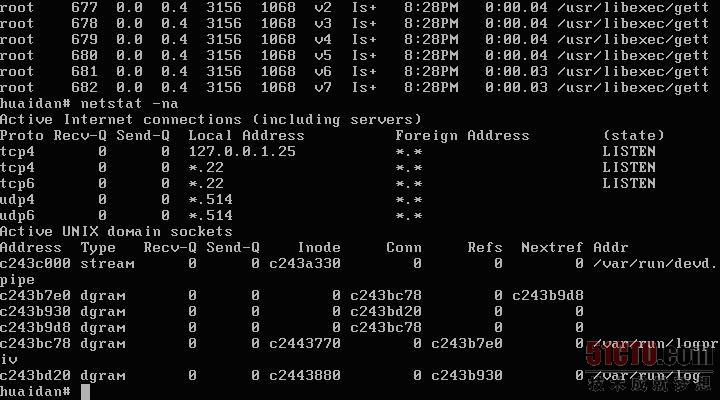

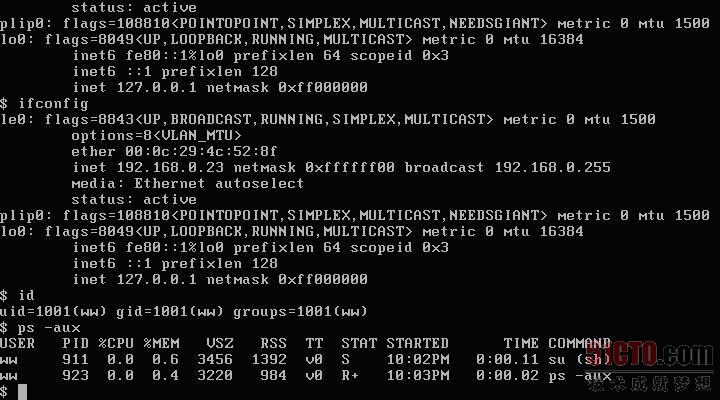

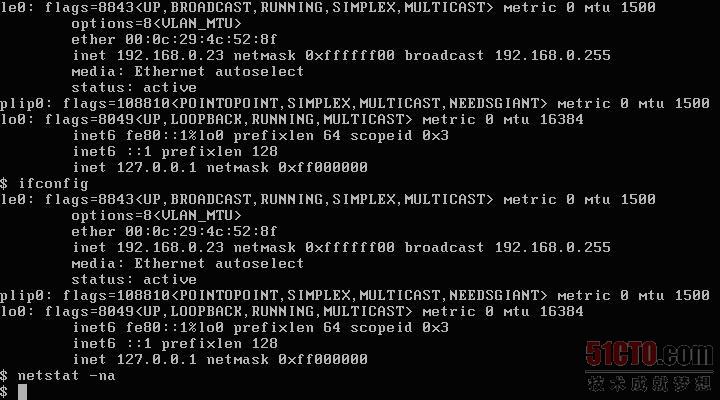

在这个检测的系统中,一切客户都能够运作ps -aux指令,查询系统中任何的主题活动进程,或是实行sockstat -4、netstat -an 来查询系统中任何的网络及其对外开放的互联网tcp协议。如图2、3所示。

#p#

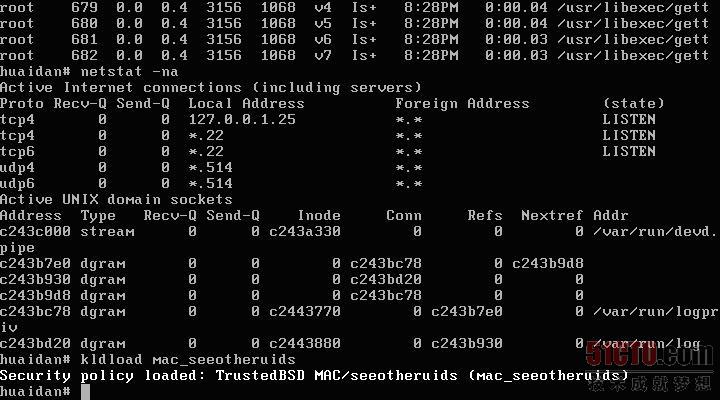

下边大家载入MAC_SEEOTHERUIDS 模块。实行:kldload mac_seeotheruids,如图4所示。

留意看下面这一图,载入TrustedBSD的MAC模块以后,本地用户ww早已不可以见到别人的工作中进程了,也无法见到别人的数据连接情况。如图5,6所示。

那样系统的稳定性就进一步提高了。如果我们期待系统运作时全自动载入这一模块,就向/boot/loader.conf 文档中加上:mac_seeotheruids_load="YES"

如图7所示。

如果我们想卸载掉这一模块,只必须敲入指令:kldunload mac_seeotheruids就可以。

大伙儿用本地用户(非root帐户)在系统中实行一下netstat,ps之类的指令,非常容易就能作出较为。在载入MAC模块的情况下,以上指令只能表明目前客户自身的进程及tcp协议。

可是并不会表明别的用户现阶段已经开展的实际操作。

【编辑推荐】