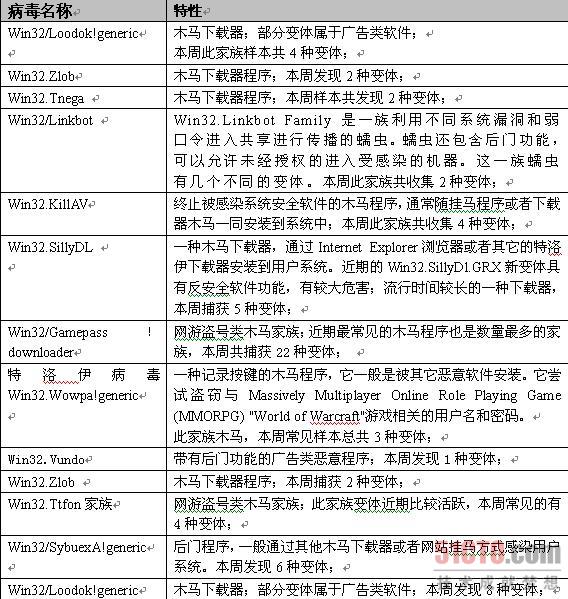

【51CTO.com 综合性信息】整体病毒情况持续保持前一周相对性宁静的形势,未发觉严重威胁的新式病毒。但从这周搜集病毒类型看来,较为普遍的好多个木马病毒大家族变体总数上相对性前一周有一定的回暖。总数较多最多见的木马病毒大家族:Win32/GamePass家族(网络游戏类;这周22种变体),Win32/Loodok!generic (下载工具类;2种变体),Win32.SillyDL (下载器类;5种变体)Win32.Wowpa(网络游戏/后类别;3种变体)。

这周关心的新病毒大家族:

病毒名字:Win32.Vundo Family

其他名字:Adware-Virtumondo (McAfee), Win32/Vundo, Trojan.Vundo (Symantec), Win32/Vundo!generic, Win32.Vundo.A, TROJ_VUNDO.A (Trend),

病毒特性:特洛伊木马

不良影响:中等水平伤害

时兴水平:中

病毒特点:

Win32/Vundo 是一种有故意广告宣传个人行为的特洛伊病毒。

感柒方法:

Vundo 的一些变体很有可能应用随意文件名,许多变体免费下载的初始文件是bkinst.exe文件。

Vundo变体在%Windows%的好几个根目录中生成并运行病毒团本文件:

文件名是随意生成的 .exe 文件。

例如:%Windows%\Cursors\wavedvd.exe

Vundo 变体改动下列注册表文件运行一部分键值,以保证 在每一次开机启动时运行病毒文件:

键值名字通常以 "*" 开始,例如:

Vundo 还会在%Temp%文件目录中生成DLL文件,文件名是可运行文件名字英文字母的反次序,拓展名叫 .dat 。例如,假如生成的可运行文件是wavedvd.exe,那麼在%Temp%文件目录中便会生成dvdevaw.dat文件。

这一DLL文件做为一个服务项目载入,用于维护病毒的关键运行程序流程。DLL引入到操作系统中随意已经运行的流程中,假如病毒的首要程序流程被发觉并被停止,那麼它便会运用载入DLL的程序流程从系统内存中重启病毒文件。应用运行内存中存放的病毒团本备份数据,再次生成被移除的文件。

DLL 还会生成BHO (Browser Helper Object),如下列注册表文件键值:

可运行程序流程还会在当前目录中生成一个配备文件,文件名字省去原文件的第一个英文字母,拓展名叫.ini 。例如,假如可运行程序流程是dropper.exe,那麼生成的配备文件名字就为reppord.ini。

假如配备文件存有,那麼Vundo 便会应用同样的文件名字生成一个备份数据,拓展名叫.bak1 和 .bak2 。

伤害

侧门作用

Vundo 试着从virtumonde.com域免费下载并运行文件,有一些变体还会运用62.4.84.* IP范畴内的网络服务器。

Vundo 开启一个侧门,从远程控制服务器接受指令,实行下列实际操作:

改动Windows hosts 文件,阻拦客户浏览一些网址;

◆表明弹出广告;

◆加上/设定/获得cookies;

◆更改URL;

◆免费下载文件;

◆检索访问网页页面搜索关键词;

◆注册表修改键值;

◆更改操纵的主机地址;

◆纪录、推送访问到的数据信息;

◆纪录客户键入/更改客户键入。

这周普遍较活跃性病毒目录及变体总数:

别的最近新病毒的材料可参照:

http://www.kill.com.cn/product/bingdujieshao/index.asp

安全防护提议:

1、针对本人PC,关键的系统补丁应立即安裝;针对公司客户,应加强补丁管理观念,特别是在对网络服务器等主要系统软件应尽快安裝;

2、不浏览不良信息网址,不随便免费下载/安裝异常软件,并查验IE的安全等级是不是被改动;

3、应用KILL时留意立即更新到近期的病毒库版本号,并维持时刻监控程序流程处在打开情况;

4、不必随便实行不明的程序流程文件;

5、有效的配制操作系统的任务管理器(例如表明暗含文件、表明文件后缀名),便于可以迅速地发觉异常情况,避免被病毒程序流程运用;